Los recientes ataques de denegación de servicio (DDoS) a gran escala que se han producido recientemente (el dirigido a la web del investigador Brian Krebs primero, y días más tarde varias oleadas de ataques a DYN, que provocaron el enorme “apagón” de servicios tan populares como Twitter o PayPal) siguen coleando… Porque mientras que para la mayoría de los usuarios de “a pie” estos ataques no pasaron de ser una cierta molestia (además de un momento extremadamente incómodo, vergonzoso y caro para las empresas afectadas), los expertos advierten de que estos ataques podrían bien ser sólo el preludio de ataques mucho más graves, con consecuencias potencialmente catastróficas.

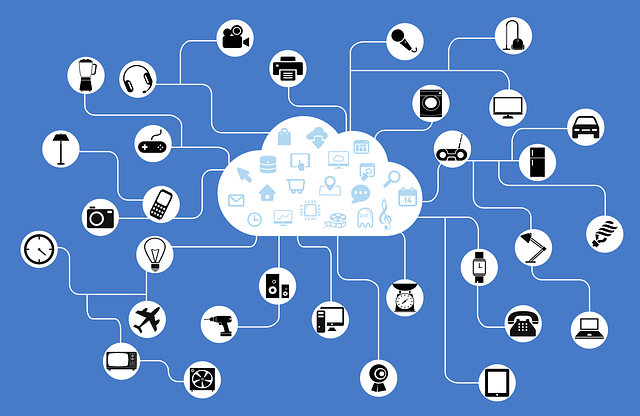

En un escenario de miles y miles de dispositivos conectados, muchos de los cuales realizan funciones críticas, o extremadamente importantes para las vidas de los ciudadanos, un ataque masivo coordinado podría tener consecuencias catastróficas. Incluso hay ya quien vincula los ataques a dispositivos IoT con terribles consecuencias potenciales en el mundo físico.

«Un ataque masivo coordinado podría tener consecuencias catastróficas»

Tanto es así, que hasta el Congreso de los Estados Unidos se reunió con expertos en ciber seguridad para debatir sobre este caso, y la Agencia de Seguridad Nacional norteamericana (DHS) ha publicado un documento de recomendaciones para mejorar la seguridad IoT, dirigido a fabricantes, proveedores de servicios, desarrolladores y consumidores industriales o corporativos. Entre los seis principios estratégicos de seguridad IoT que cita el DHS se incluyen el de Security by Design, promover la transparencia, las buenas prácticas en el desarrollo de la seguridad de los nuevos productos y servicios, y que se tenga en cuenta a nivel de diseño si la conectividad continua es o no necesaria.

Mucho más que identidad y datos personales

Y es que tal y como están las cosas, ya no sólo está en juego la seguridad de la identidad o de ciertos datos personales. Todos los datos de consumo y comportamiento están en juego. Chema Alonso, Chief Data Officer de Telefónica y fundador de Eleven Paths, la división de ciberseguridad de la multinacional española, en los próximos años “viviremos rodeados de dispositivos conectados a Internet que digitalizarán cada paso que demos, convertirán nuestra actividad diaria en información, distribuirán cualquier interacción por la red e interactuarán con nosotros en función de esta información”.

Causas

Sea como sea, lo que sí está claro es que las actuales medidas de seguridad de fabricantes, integradores y usuarios se han revelado insuficientes, cuando no inadecuadas en muchos casos. Las causas son múltiples, y probablemente debidas a distintos factores: Por un lado, para los fabricantes el ciclo de diseño, producción y test de un producto es cada vez más breve, lo que en muchas ocasiones ha ocasionado problemas de calidad y seguridad. Por otro, existe una grave carencia de especialistas correctamente formados en seguridad para redes y dispositivos IoT. Además, los desarrollos IoT se enfrentan a problemas de estándares y compatibilidad, que provocan que medidas de seguridad aplicables a unos dispositivos no sirvan para otros, haciéndolos incompatibles.

La seguridad en IoT y la Innovación

Visto el panorama, se hace imprescindible apostar por la innovación en IoT desde un punto de vista holístico, ya desde la fase de diseño de un producto, servicio o solución.Es fundamental trabajar para garantizar la seguridad de los dispositivos IoT. Ataques como el realizado desde la botnet Mirai nos demuestra la íntima relación entre la seguridad en IoT y la disponibilidad de los servicios en Internet. En palabras de Juan González, Security & Privacy Lead de Gradiant: “en el desarrollo de dispositivos deben primar prácticas conocidas como Security by Design. Los requisitos de seguridad deben formar parte del desarrollo desde la fase de diseño. En esta fase deberán establecerse los controles de seguridad que permitan la prevención, la detección, la respuesta y, en caso de fallo, la mitigación de las consecuencias. Por ejemplo, para evitar ataques de DDoS, se podría limitar, desde el diseño, el ancho de banda máximo que puede llegar a consumir un dispositivo.”

«Los requisitos de seguridad deben formar parte del desarrollo desde la fase de diseño»

Inteligencia para innovar la Seguridad IoT

Adoptar buenas prácticas que permitan prevenir, detectar y responder de manera continua a potenciales ciberamenazas es fundamental. En el caso de la botnet Mirai, por ejemplo, el código necesario para llevarlo a cabo se había liberado varias semanas antes. Es necesario el desarrollo de herramientas automatizadas que permitan extraer datos de las fuentes adecuadas, como foros sobre hacking, procesar esos datos y generar inteligencia que permita detectar ciberamenazas. Para desarrollar estas herramientas será necesario incidir en tecnologías clave, como las de análisis de datos o el Procesado de Lenguaje Natural (PLN), el Machine Learning o el Deep Learning.

Gradiant es Seguridad

Gradiant está presente en foros y organismos de influencia en el ámbito de la seguridad y la ciber seguridad a nivel internacional, como ECSO (European Cyber Security Organisation) en calidad de miembro fundador; o RENIC (Red de Excelencia Nacional de Innovación en Ciber Seguridad).

El recorrido de Gradiant en seguridad está avalado por por el desarrollo de un gran número de soluciones tecnológicas seguras, aplicando los principios de security & privacy by design. Soluciones como las basadas en el procesado de datos en dominio cifrado (que permiten realizar análisis mientras preservan la privacidad e identidad de los usuarios) que garantizan el procesado de datos confidenciales de forma segura. O soluciones basadas en cifrado homomórfico y módulos de segurid hardware (HSMs), que permiten realizar operaciones en la nube con datos cifrados. Gradiant también ha aplicado el paradigma del IoT (Internet de las Cosas) seguro en escenarios reales, en los que la seguridad juega un papel decisivo. Gradiant desarrolla tecnologías biométricas basadas en reconocimiento facial, de firma o de voz. Gradiant trabaja en tecnologías embarcadas en drones y UAVs para evitar, por ejemplo, el spoofing (hackeo) de las señales GPS que guían los vehículos autónomos o tripulados remotamente. Además, el procesado y el análisis inteligente de vídeo que desarrolla Gradiant permite automatizar y simplificar la monitorización y vigilancia en entornos complejos (por ejemplo, videovigilancia o vídeo capturado en tiempo real por drones o UAVs).

Photo Credit: Unsplash.com